معمولا برنامهها و بدافزارهای زیادی وجود دارند که برای کاربران ایجاد مزاحمت کرده و خسارتهای زیادی را به سیستمهای کامپیوتری وارد میکنند. این برنامهها که بدافزار نامیده میشوند با هدفهای متفاوتی طراحی میشوند. گاهی اوقات حتی از آنها برای آسیب زدن به سخت افزار نیز استفاده میشود. حال باید ببینیم تروجان چیست، انواع آن کدامند و چگونه میتوانیم از تأثیرات مخرب آن جلوگیری کنیم.

تصور کنید کامپیوتر خود را روشن میکنید و ناگهان متوجه میشوید که همه چیز به درستی کار نمیکنند، اما نمیدانید که مشکل دقیقا کجاست. اگر شما هم در این شرایط هستید، احتمال دارد که کامپیوترتان به تروجان آلوده شده باشد. بدافزارهای تروجان نه تنها میتوانند اطلاعات شخصی شما را بدزدند بلکه شما را در معرض سایر خطرات سایبری بسیاری قرار میدهد. در این مطلب به این سوال پاسخ خواهیم داد که تروجان چیست و در هنگام مواجهه با این شرایط چه باید کرد. همچنین به نحوه محافظت از سیستم خود و راههای رفع تروجان برای حفظ امنیت اطلاعات سیستم و امنیت سرور خواهیم پرداخت. با ما همراه باشید.

ویروس تروجان چیست؟

ویروس تروجان یک برنامه کامپیوتری است و نوعی از بدافزارها محسوب میشود. تروجان به شکلهای مختلفی به سیستم کامپیوتری شما وارد شده و اثرات مخرب خود را بر سیستم میگذارد. این ویروس کاملا برنامه ریزی شده و حمله خود را به قسمتهایی که برای آن تعریف شده انجام میدهد.

نام تروجان از یک افسانه قدیمی گرفته شده که در مورد اسبی به نام تروجان است. تکنیکی که در این بدافزار برای نفوذ به رایانه استفاده میشود، مشابه با این اسب است.

در واقع تروجانها در میان برنامههایی که ظاهرن بی خطر هستند مخفی شده و یا از طریق روشهای مختلف سعی میکنند شما را راضی کنند تا آنها در سیستم خود نصب کنید. از مهمترین خاصیتهای تروجان این است که مانند ویروس قابلیت خودتکثیری ندارد و سیستمها یا کامپیوترهای دیگر را آلوده نمیکند. در ادامه با این محتوا از متخصصان درنا پی سی همراه باشید تا به بررسی انواع و روش های پیشگیری از این ویروس بپردازیم.

اسب تروآ یا اسب تروجان (به انگلیسی: Trojan horse) یک برنامه نفوذی است که از نوع بدافزار است و به سیستم عامل دسترسی سطح بالا پیدا میکند در حالی که به نظر میآید یک کار مناسب در حال انجام است. یک داده ناخواسته روی سیستم نصب میکند که اغلب دارای یک در پشتی برای دسترسی غیرمجاز به کامپیوتر مقصد است.

این در پشتیها گرایش به دیده نشدن توسط کاربران دارند اما ممکن است باعث کند شدن کامپیوتر شوند. تروجانها تلاش برای تزریق به فایلها مانند ویروسهای کامپیوتری را ندارند. ممکن است اطلاعات را به سرقت ببرند یا به کامپیوتر میزبان صدمه بزنند.

تروجانها ممکن است به وسیله دانلود ناخواسته یا نصب بازیهای آنلاین یا برنامههای تحت شبکه به کامپیوتر هدف دسترسی داشته باشند. این موضوع از داستان اسب تروجان گرفته شده است و نوعی از مهندسی اجتماعی است.

تروجانها از کجا میآیند؟

در این بخش به این موضوع میپردازیم که منبع و سورسهای اصلی پیدایش تروجان چیست؟ همه تروجانها در ابتدا شبیه برنامههای عادی به نظر میرسند و به راهی نیاز دارند تا شما را مجاب کنند که آنها را نصب کنید. تروجانها از دیگر انواع نرمافزارهای مخرب متفاوت هستند، زیرا شما را به این شیوه فریب میدهند که خودتان با اختیار خودتان آنها را نصب نمایید.

برای مثال شما تصور میکنید که تروجان یک بازی یا فایل موسیقی است و احتمالاً فایلی که دانلود میکنید مانند یک فایل عادی هم کار میکند. در واقع شما در این شرایط و در ابتدا به تروجان بودن این فایل هیچ شکی نمیکنید. اما در پشت پرده، این فایل، نرمافزار مخرب را در کامپیوتر شما نصب میکند.

هنگامی که از منابع ناشناس فایلی را دریافت میکنید، با احتیاط اقدام کنید. بسیاری از کاربران تروجانها را از وبسایتهای به اشتراکگذاری فایل و پیوستهای ایمیل جعلی نصب میکنند. همچنین هکرها ممکن است از طریق پیامهای جعلی، وبسایتهای آلوده، شبکههای هک شده و غیره حمله خود را آغاز کنند. در ادامه به بررسی راههای نفوذ ویروس تروجان میپردازیم.

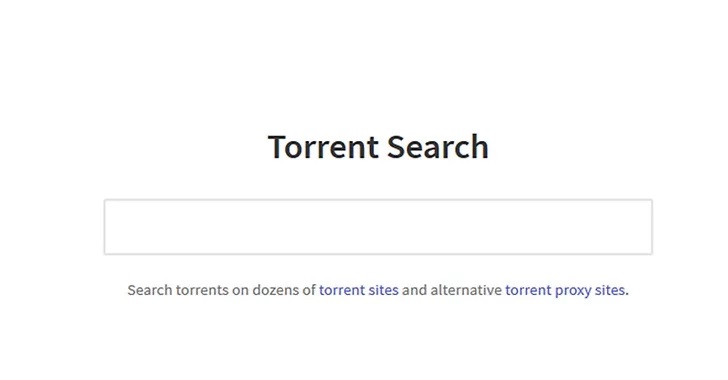

وبسایتهای به اشتراک گذاری فایل

تقریباً همه کسانی که حداقل کمی در حوزه فناوری تجربه دارند، از وبسایتهای بهاشتراکگذاری فایل استفاده میکنند. این وبسایتها شامل وبسایتهای تورنت و دیگر سایتهایی هستند که به کاربران اجازه میدهند فایلهای خود را بهاشتراک بگذارند. این قابلیت در ابعاد زیادی از جذابیتهای مختلفی برخوردار است.

اولین مزیت این سایتها این است که افراد میتوانند نرمافزارهای حرفهای را بدون پرداخت هزینه دانلود کنند. اما مشکل این است که این وبسایتهای بهاشتراکگذاری فایل نیز برای هکرهایی که میخواهند راحتترین راه را برای نفوذ به سیستم شما پیدا کنند، جذابیت زیادی دارند.

بهعنوان مثال، یک هکر نسخه کرکشدهای از یک نرمافزار محبوب را روی یک وبسایت تورنت برای دانلود رایگان بارگذاری میکند. سپس منتظر قربانیان بالقوه میشود تا آنها بلافاصله فایل مورد نظر را دانلود کنند. اما نرمافزار کرکشده دارای یک ویروس تروجان مخفی است که به هکر اجازه میدهد کامپیوتر شما را کنترل کند.

ویروسهای تروجان همچنین ممکن است بهصورت فایلهای موسیقی، بازیها و محصولات نرمافزاری دیگر ظهور پیدا کنند.

لینکهای مخرب ایمیل

لینکهای جعلی ایمیل یکی دیگر از روشهای رایجی است که سیستمهای کامپیوتری از طریق آنها به ویروس تروجان آلوده میشوند. بهعنوان مثال، یک هکر، ایمیلی حاوی لینک یا پیوست آلوده را برای شما میفرستد و امیدوار است که شما فوراً روی آن کلیک کنید تا هنگام باز کردن آن، سیستم شما آلوده شود. بسیاری از هکرها ایمیلهای عمومی را تا حد امکان برای تعداد زیادی از مردم ارسال میکنند. برخی دیگر نیز به افراد یا کسبوکارهای خاص با اهداف مشخصی حمله میکنند.

در بعضی موارد، هکر یک ایمیل جعلی ارسال میکند که بهنظر میرسد از طرف شخصی آشنا فرستاده شده است. این ایمیل ممکن است حاوی یک فایل Word یا یا هر فایلی باشد که به نظر امن میرسد. اما ویروس هنگام باز کردن لینک، کامپیوتر شما را آلوده میکند. بهترین راه برای محافظت از خود در برابر این حملات هدفمند، تماس با فرستنده قبل از باز کردن لینک است. در نتیجه مطمئن میشوید که او کسی است که این لینک خاص را فرستاده است.

پیامهای جعلی

تعداد بیشماری از اپلیکیشنها و برنامههای محبوب و کاربردی به شما اجازه میدهند که با دیگران چت کنید. اگر از این نرمافزارها برای ارتباطات تجاری یا شخصی استفاده میکنید، در معرض خطر آلوده شدن به تروجان هستید مگر اینکه بدانید چگونه از خود محافظت کنید.

در چنین شرایطی هکرها نسخهی جعلی یک پیام را ارسال میکنند تا بهنظر برسد از طرف فردی مورد اعتماد، فرستاده شده است. علاوه بر آن، ممکن است خود هکر نامهای مشابهی با این افراد روی پروفایل خود قرار دهند به این امید که شما این تفاوتهای کوچک را متوجه نشوید. مشابه ایمیلهای جعلی، هکر برای شما یک فایل یا برنامه آلوده به تروجان ارسال میکند.

وبسایتهای آلوده

بسیاری از هکرها بهجای افراد، حمله به وبسایتها را هدف قرار میدهند. آنها ضعفهایی را در وبسایتهای بدون امنیت پیدا میکنند که به آنها اجازه میدهد فایلها را روی آن بارگذاری کنند یا در برخی از موارد، حتی کنترل کامل وبسایت را بهدست بگیرند. وقتی این نوع تصاحب وبسایت رخ میدهد، هکر میتواند بازدیدکنندگان وبسایت را به سمت سایتهای دیگر هدایت کند.

هکر میتواند کل وبسایت را آلوده کرده و دانلودهای شما را به سرور مخربی که شامل تروجان است هدایت کند. استفاده از وبسایتهای معتبر و شناختهشده یک راه برای کاهش احتمال قرار گرفتن در این تله است. اما یک برنامه آنتیویروس خوب هم میتواند به شناسایی وبسایتهای آلوده و هک شده کمک کند.

شبکههای وایفای هک شده

شبکههای وایفای هکشده نیز یک منبع رایج نفوذ تروجانها و سایر نرمافزارهای مخرب هستند. هکر میتواند یک شبکه وایفای جعلی ایجاد کند که دقیقاً مشابه شبکهای است که شما سعی دارید به آن متصل شوید. وقتی به اشتباه به این شبکه جعلی متصل میشوید، هکر میتواند شما را به سمت وب سایتهای جعلی هدایت کند که بهنظر تا حدی واقعیاند که حتی کارشناسان نیز در تشخیص تفاوت آنها مشکل خواهند داشت. این وبسایتهای جعلی با استفاده از مرورگر شما و زمانی که تلاش میکنید فایلی را دانلود کنید، شما را به سمت سرور مخرب هدایت میکنند.

انواع تروجان

تروجانها انواع مختلفی دارند و هر کدام ممکن است به روشی تأثیر مخرب خود را بر روی سیستم به جا بگذارند. در ادامه با انواع مختلف تروجان آشنا میشویم.

Backdoor

در این نوع تروجان هکر میتواند انواع مختلفی از کارهای ارسال، دریافت، نمایش اطلاعات و حتی راه اندازی سیستم در زمانهای دلخواه را انجام دهد. علاوه بر آن امکان حذف فایلهای موجود در بر روی سیستم نیز وجود دارد. بیشتر جرائم سایبری با این تروجان صورت میگیرند.

Dropper

این نوع تروجان به صورتی است که شما هرگز متوجه نصب بدافزار بر روی سیستم نمیشوید. حتی آنتی ویروسها هم توانایی اسکن اجزای این ویروس را ندارند.

Banker

از این نوع تروجان برای سرقت اطلاعات حساب بانکی استفاده میشود. به کمک آن تمام اطلاعات کارتها و حسابهای بانکی شما هک شده و تراکنشهای موردنظر را انجام میدهند.

FTP

به وسیله این تروجان ابتدا سیستم شما کاملا آلوده و درگیر شده و سپس پورت خاصی باز شده تا هکرها از طریق آن ارسال اطلاعات را انجام دهند. مهاجمان به راحتی از طریق این پورت به اطلاعات دسترسی پیدا میکنند.

IM

به کمک آلوده شدن سیستم به این نوع تروجان، هکر به اطلاعات موجود در پیامکهای شما دسترسی پیدا میکند. هرگونه اطلاعاتی مانند اطلاعات حساب کاربری در پیامکهای شما وجود داشته باشد به دست هکر افتاده و به راحتی میتواند وارد حسابهای دیگر شما شود.

Downloader

این مدل نیز نوعی از برنامه مخرب است که پس از ورود به سیستم هرگونه برنامه مخربی در سیستم وجود داشته باشد را به روز رسانی میکند. به کمک آن شرایط دسترسی به اطلاعات نیز فراهم شده و هر نوع اطلاعاتی بخواهند به دست میآورند.

تروجان چه کارهایی انجام میدهد؟

از آنجا که تروجانها بسیار متنوع هستند و میتوانند نادیده باقی بمانند، محبوبیت بسیار زیادی در میان افراد خرابکار با انواع مختلفی از نیتهای شرورانه یافتند. در فهرست زیر برخی از اقدامات رایجی که تروجانها انجام میدهند را مشاهده میکنید.

ایجاد در پشتی

تروجانها معمولاً تغییراتی در سیستم امنیتی ایجاد میکنند، به طوری که بدافزارهای دیگر یا حتی هکرها میتوانند از آنها بهره بگیرند. در واقع این نخستین گام ساخت یک «باتنت» (Botnet) است.

جاسوسی

برخی تروجانها اساساً «جاسوسافزار» (spyware) هستند که آن قدر صبر میکنند تا شما آنلاین شوید و به حسابهای کاربری آنلاین خود دسترسی پیدا کنید و بتوانند جزییات حسابهای کاربری و حتی حسابهای بانکی از قبیل شماره کارت و رمز آنها را به مقاصد خودشان بفرستند.

تبدیل رایانه به زامبی

گاهی اوقات یک هکر علاقه خاصی به شخص شما ندارد بلکه صرفاً میخواهد از رایانه شما به عنوان یک برده برای شبکهای تحت کنترل خود دارد بهره بگیرد.

ارسال پیامکهای پرهزینه

حتی تلفنهای هوشمند نیز ممکن است به تروجان آلوده شوند و یک روش رایج برای مجرمان جهت ایجاد درآمد این است که پیامکهای پرهزینه را به شمارههای پولی ارسال کنند.

ظاهر تروجان چگونه است؟

در واقع این مهمترین نکته یک تروجان است، تروجان میتواند هر ظاهری داشته باشد. یک بازی رایانهای که از یک وبسایت ناشناس دانلود میکنید، یک فایل Mp3 رایگان از گروه موسیقی که دنبال میکنید و حتی یک آگهی که ادعا میکند میخواهد چیز مفیدی را روی سیستم شما نصب کند، همگی میتوانند آلوده به بدافزار باشند.

برخی تروجانها به طور خاص طوری طراحی شدهاند که شما را برای استفاده از خود فریب دهند. آنها میتوانند از جملههای گمراهکنندهای استفاده کنند و یا تلاش کنند شما را متقاعد سازند که اپلیکیشن مشروعی هستند. به همین دلیل است که باید وبسایتهای ناامن را بشناسید و هرگز بدون مراقبت چیزی را دانلود نکنید.

اهداف و استفادهها

تروجان ممکن است با دسترسی از راه دور نفوذگر، یک سیستم کامپیوتری را هدف قرار دهد. عملیاتهایی که میتواند توسط یک هکر بر روی یک سیستم کامپیوتری مورد هدف اجرا شود شامل:

- استفاده از دستگاه به عنوان بخشی از بات نت (به عنوان مثال برای اجرای خودکار اسپم (یا حمله محروم سازی از سرویس)

- از کار افتادن کامپیوتر

- صفحه آبی مرگ

- سرقت پول الکترونیکی

- سرقت اطلاعات (به عنوان مثال بازیابی کلمه عبور یا اطلاعات کارت اعتباری)

- نصب و راهاندازی نرمافزار، از جمله بدافزارهای شخص ثالث و باج افزار

- دانلود یا آپلود فایلها بر روی کامپیوتر کاربر

- اصلاح یا حذف فایل

- کی لاگر

- تماشای صفحه نمایش کاربر

- مشاهده وب کم کاربر

- کنترل سیستم کامپیوتری از راه دور

- رمزنگاری فایل

- انحراف اطلاعات

- تغییرات رجیستری

- CPU و GPU بیش از حد

- لینک کردن کامپیوتر به بات نت

- با استفاده از کامپیوتر آلوده به عنوان پروکسی برای فعالیتهای غیرقانونی و حمله به کامپیوترهای دیگر.

- نصب خود به خود برنامهها

تروجانها از کانالهای Covert برای ارتباط استفاده میکنند. بعضی از تروجانهای کلاینت از کانالهای Covert برای ارسال دستورالعمل به عنصر سرور در سیستم به خطر افتاده، استفاده میکنند؛ که این سبب میشود که ارتباطات تروجان به سختی رمزگشایی و درک شود.

چگونه بفهمیم به این ویروس آلوده شدیم؟

حال که با تروجان و انواع آن آشنا شدیم، این سوال مطرح میشود که چگونه متوجه شویم به تروجان آلوده شدهایم تا جلوی آسیبهای آن را بگیریم؟ معمولا تشخیص تروجانها کمی دشوار است. در ادامه روشهایی برای این کار معرفی شدهاند.

برنامههای نصب شده

برخی از برنامههای به ظاهر کاربردی مسیر را برای نصب تروجانها بر روی سیستم شما هموار میکنند. برای این کار کافی است در قسمت کنترل پنل سیستم خود برنامههای نصب شده را بررسی کنید. اگر برنامهای در سیستم دارید که برای شما ناشناس است و شما آن را نصب نکردهاید، یا تروجان است و یا یکی از برنامههای شما از طریق روشهایی خاص، تروجان را در سیستم شما نصب کرده است. در این حالت بهتر است تمام برنامههای ناشناس را از سیستم خود پاک کنید.

بررسی نرم افزارهای آغازین سیستم

گاهی اوقات در لیست برنامههای نصب شده در کنترل پنل هیچ مورد مشکوکی مشاهده نمیشود. برخی از تروجانها پس از نصب در این بخش نمایش داده نمیشوند. به همین منظور بهتر است از روشهای دیگر برای دسترسی به برنامههای نصب شده استفاده کنید. برای این کار ابتدا به منوی RUN بروید و عبارت Regedit را تایپ کنید. صفحهای به صورت زیر باز میشود. در بخش HKEY_CURRENT_USER پوشه را باز کنید و لیست نرم افزارهایی که بر روی سیستم نصب شدهاند را بررسی کنید. هر برنامهای که ناشناس است و پس از جستجو نیز اطلاعاتی درباره آن پیدا نمیکنید را پاک کنید.

استفاده از آنتی ویروس برای حذف ویروس تروجان

معمولا بسیاری از افراد نصب آنتی ویروس را بر روی سیستمهای خود فراموش میکنند. توجه داشته باشید این کار برای محافظت از سیستم شما در مقابل انواع ویروس و تروجان بسیار مناسب است. معمولا تروجانها ماهیت پنهان شونده دارند ولی ویروسها مرتبا تکثیر شده و همین موضوع باعث میشود پیدا کردن آنها سادهتر باشد. توجه داشته باشید همواره از آنتی ویروس مناسب استفاده کرده و آن را به روز نگه دارید.

بررسی عملکرد کامپیوتر

گاهی اوقات تروجانها عملکرد پردازشی سیستم را دچار مشکل کرده و یا با فعال شدن باعث میشود تمام این توان پردازشی به سمت آنها کشیده شود. برخی از برنامههای معمول هستند که پردازنده را درگیر میکند اما معمولا برنامههای عادی به اندازه درست از پردازنده استفاده میکنند. به همین دلیل اگر پردازشهای سیستم را بررسی کنید و با پردازشهایی مواجه شوید که بیش از حد سیستم را درگیر کردهاند، میتوانید متوجه تروجانها شوید. با سرچ کردن نام آن میتوانید از تروجان بودنش مطمئن شده و آن را از سیستم خود پاک کنید.

نحوه حذف ویروس تروجان

برای پاکسازی تروجانها بهتر است تمام برنامههای ناشناس، برنامههایی که از آنها استفاده نمیکنید و همچنین برنامههایی که از منابع غیر معتبر دانلود و نصب کردهای را پاک کنید. علاوه بر آن با کمک آنتی ویروس نیز میتوانید به راحتی آنها را شناسایی و حذف کنید.

آسیبهایی که تروجان به سیستم عامل وارد میکند

همانطور که دیدین تروجانها از مسیرهای مختلفی به سیستم شما وارد شده و باعث آسیب به سیستم و سرعت اطلاعات شما میشوند. این تروجانها با ورود به کامپیوتر مشکلات مختلفی را برای سیستم عامل نیز به وجود میآورند. در ادامه برخی از آسیبها عنوان شدهاند.

عملکرد ضعیف دستگاه

پس از ورود تروجان به کامپیوتر، سیستم شما کند شده و دیگر مانند قبل کار نمیکند. پس از گذشت زمان مشکلات مختلفی برای آن به وجود آمده که ممکن است به مرگ ویندوز منجر شود.

تغییر در دسکتاپ

گاهی اوقات وجود تروجان بر روی سیستم باعث میشود که رزولوشن و میزان نور یا رنگ صفحه دسکتاپ عوض شود. در این شرایط به محض ایجاد این تغییرات برای حذف تروجان اقدام کنید.

تغییر نوار Taskbar

گاهی اوقات وجود تروجان باعث ایجاد تغییراتی در این نوار میشود. در برخی شرایط به طور کلی ناپدید میشود. بروز این مشکلات شما را از وجود تروجان آگاه میکند.

حذف تروجان از ویندوز

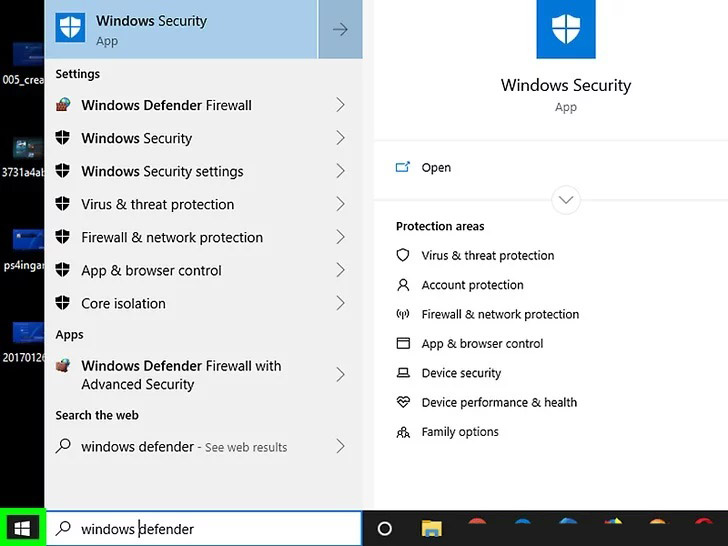

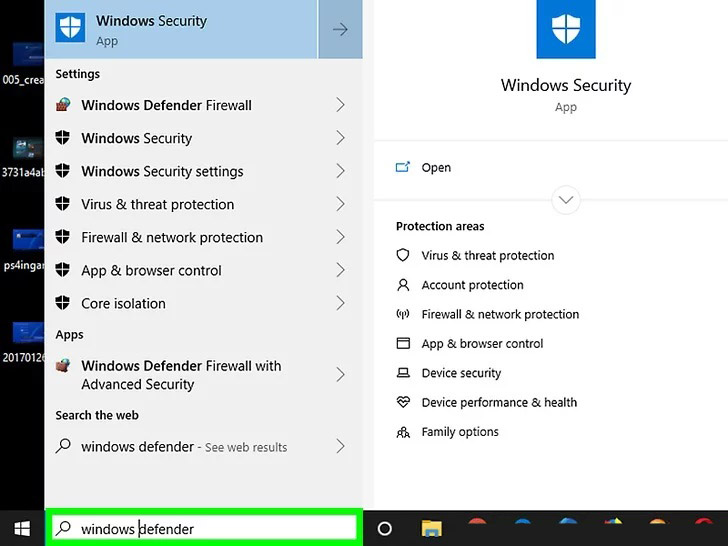

در محیط ویندوز روی منوی استارت در گوشه چپ-پایین دسکتاپ کلیک کنید.

با وارد کردن عبارت Windows Defender و کلیک روی گزینه Windows Defender Security Center در میان نتایج، این برنامه را باز کنید.

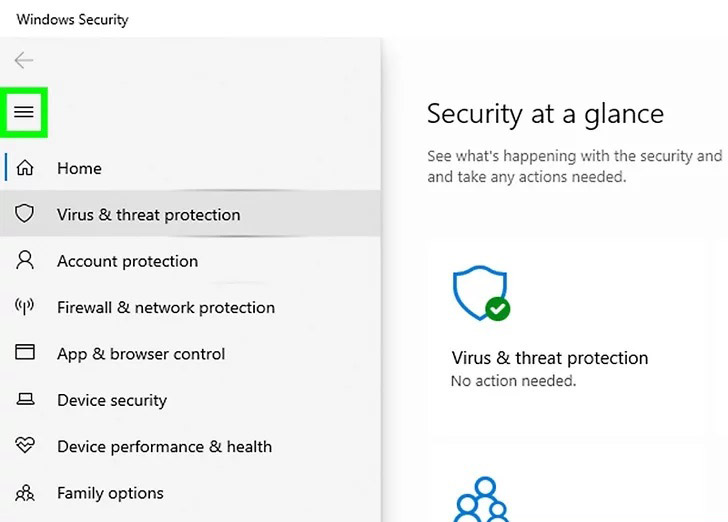

روی منوی سه خط در گوشه چپ-بالای برنامه کلیک کنید تا منویی در سمت چپ پنجره ظاهر شود.

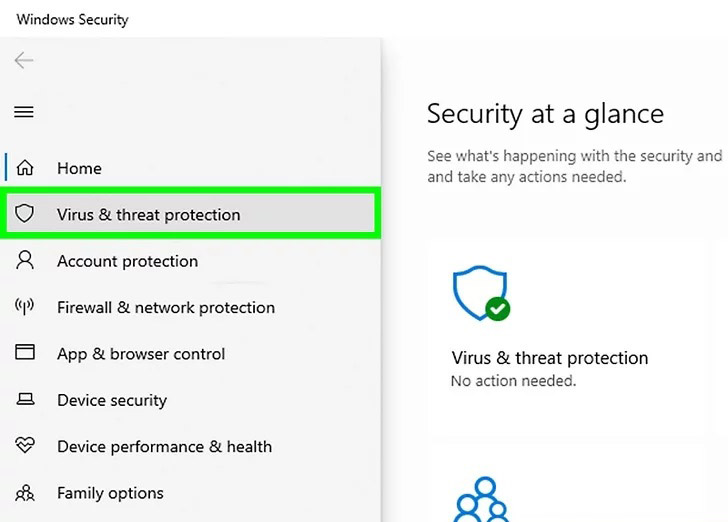

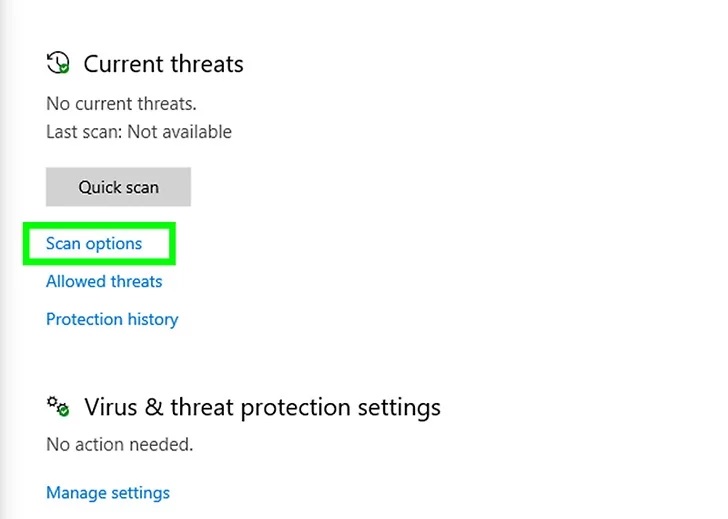

روی لینک Virus & threat protection در سمت چپ صفحه کلیک کنید.

روی لینک Advanced scan در میانه صفحه کلیک کنید تا گزینههای اسکن ظاهر شود.

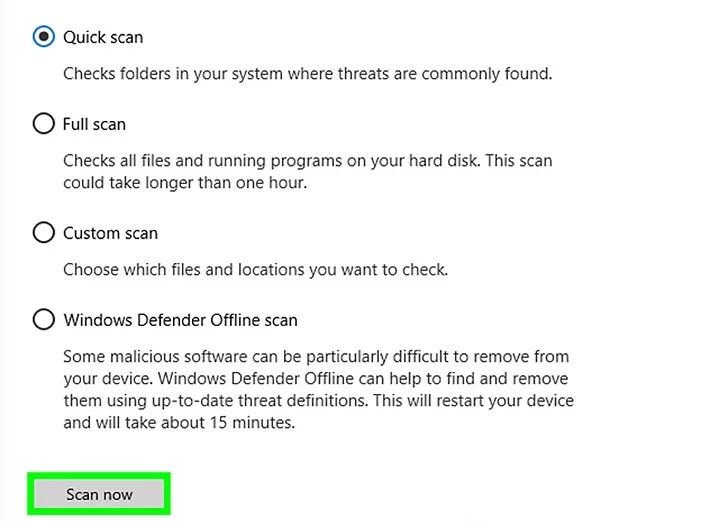

تیک گزینه Full scan را در بخش فوقانی پنجره بزنید.

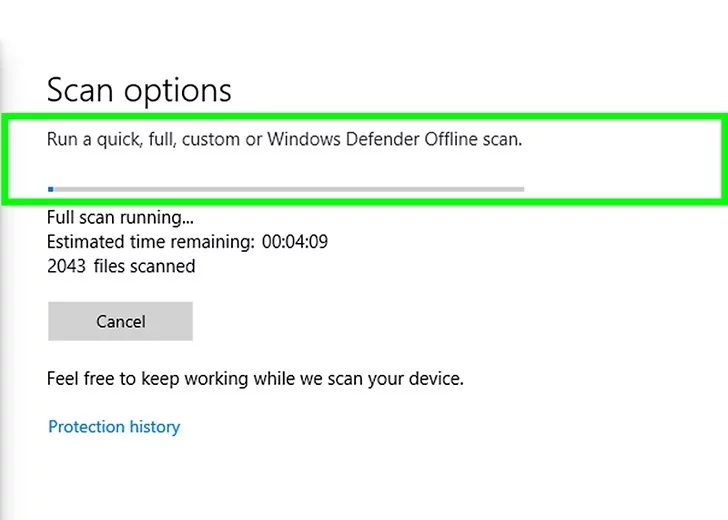

روی Scan now کلیک کنید تا ویندوز دیفندر شروع به اسکن رایانه در برابر بدافزارها بکند.

صبر کنید تا اسکن تمام شود. اگر ویندوز دیفندر هر گونه تروجان یافته باشد آن را قرنطینه کرده و به صورت خودکار حذف میکند. بنابراین نیازی به تأیید کردن یا انجام کار دیگری وجود ندارد.

اجرای اسکن آفلاین

اسکن آفلاین برخی برنامههای خاص و بدافزارها را در زمان آفلاین بودن رایانه پاک میکند. این اسکن موجب میشود که رایانه ریاستارت شود و باید حدود 15 دقیقه طول بکشد. به این منظور روی منوی ☰ کلیک کرده و گزینه Virus & threat protection را انتخاب کنید. سپس تیک گزینه Windows Defender Offline Scan را زده و روی scan now کلیک کنید. در صورتی که دستورالعملی روی صفحه ظاهر شد، آن را اجرا نمایید.

حذف و نصب مجدد ویندوز

اگر اجرای اسکنهای ویندوز دیفندر موجب حذف تروجان از روی رایانه نشد، احتمالاً باید هارد خود را فرمت کرده و ویندوز را از نو نصب کنید. توجه کنید که این آخرین گزینه است و ممکن است برخی فایلهایتان از دست بروند.

سعی کنید تا جایی که میتوانید از فایلهای خود بکاپ بگیرید و به خاطر داشته باشید که تروجانها غالباً برنامهها را روی سیستم شما نصب کردهاند و فایلهایی را روی سیستم کپی کردهاند. این بدان معنی است که ممکن است مجبور باشید به صورت دستی از فایلهای که میدانید سالم هستند بکاپ بگیرید و از گزینه بکاپ خودکار کل سیستم استفاده نکنید.

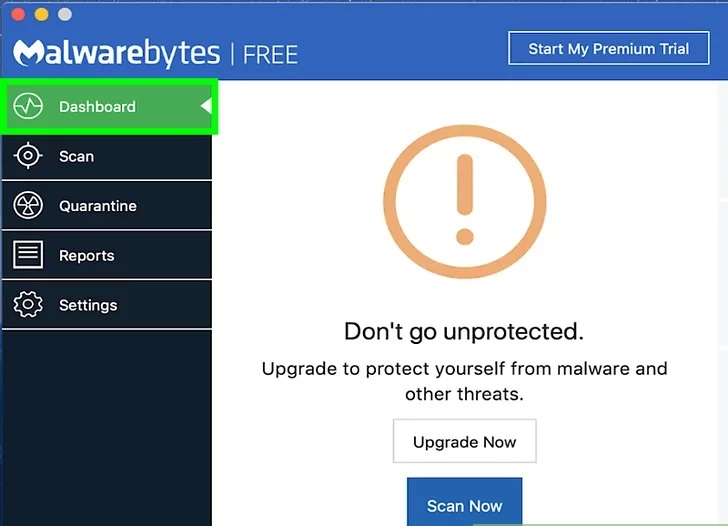

حذف تروجان از سیستمهای مک

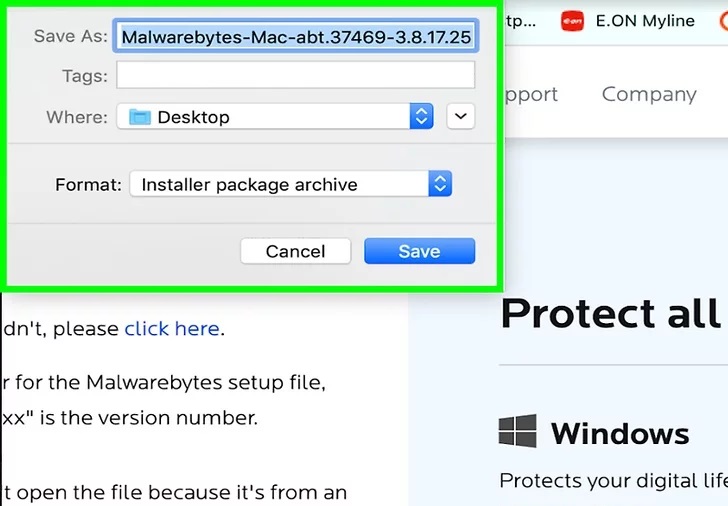

روی سیستمهای مک ابتدا نرمافزار Malwarebytes را دانلود کنید. به این منظور به این نشانی (+) بروید. سیستمهای مک دارای سیستم آنتیویروس پیشفرض نیستند، اما نرمافزار Malwarebytes گزینهای قوی برای هر نوع کاربر مک محسوب میشود.

اگر نتوانستید Malwarebytes را دانلود کنید روی لینک آبی رنگ Click Here در بخش فوقانی صفحه بزنید تا به طور دستی فرایند دانلود آغاز شود.

زمانی که فایل PKG برنامه Malwarebytes دانلود شد، روی آن دابل-کلیک کنید تا فرایند نصب آغاز شود. سپس به ترتیب روی Continue، Agree و Install کلیک کنید. در صفحه بعدی نام کاربری و رمز عبور را وارد کرده و روی Install Software کلیک کنید. در نهایت روی Close کلیک نمایید. پس از این که فرایند نصب Malwarebytes پایان یافت روی آن دابل-کلیک کرده و برنامه را اجرا نمایید.

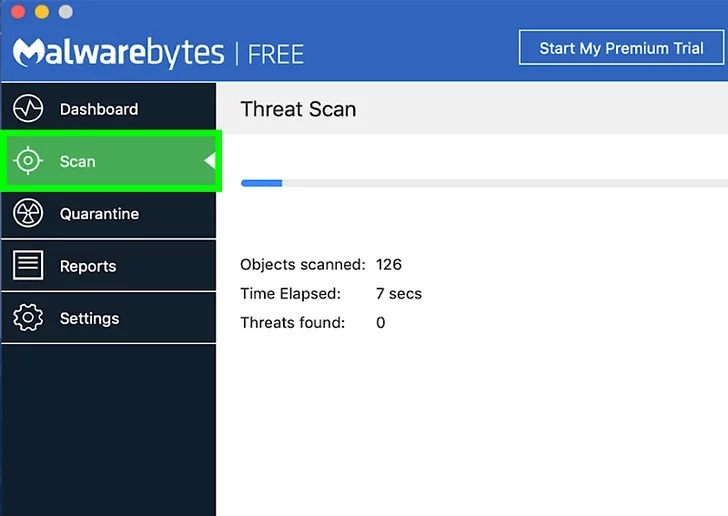

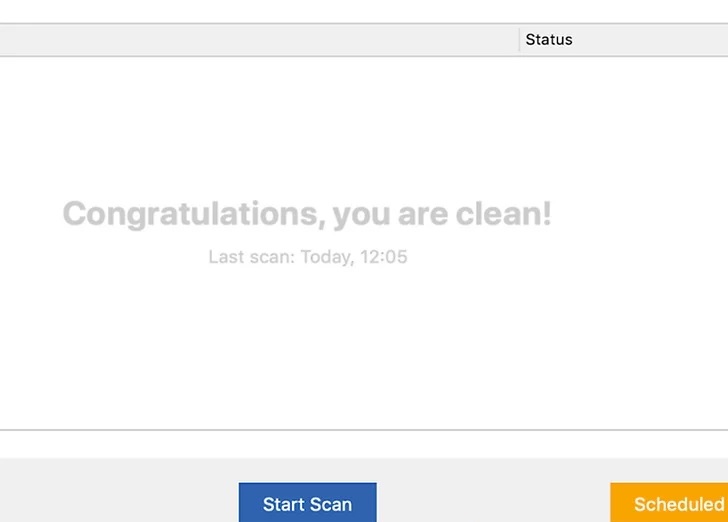

به زبانه Dashboard بروید که در گوشه چپ-بالای پنجره مشاهده میشود. در صفحه جدید روی لینک Scan Now بزنید که در سمت انتهای صفحه دیده میشود. با انجام این کار برنامه Malwarebytes شروع به اسکن کردن مک برای نرمافزار خرابکار میکند که شامل تروجانها نیز میشود. زمانی که برنامه Malwarebytes چیز مخربی پیدا کند، به طور خودکار آن را قرنطینه و حذف میکند.

سپس روی زبانه Scan کلیک کنید که در سمت چپ پنجره در زمان اتمام اسکن دیده میشود.

در این صفحه باید روی لینک Confirm در انتهای صفحه کلیک کنید تا همه آیتمهای بدافزار و از جمله تروجانها از روی سیستم مک پاک شوند.

حذف و نصب مجدد macOS

اگر با اجرای Malwarebytes نتوانستید بدافزارها را از روی سیستم پاک کنید، احتمالاً باید هارد خود را فرمت کنید و سیستم عامل مک را از نو نصب نمایید. توجه کنید که این آخرین گزینه است و ممکن است موجب از دست رفتن برخی فایلهایتان شود. تا جایی که میتوانید از فایلهای روی سیستم بکاپ بگیرید. توجه داشته باشید که تروجانها غالباً موجب نصب برنامههای مخرب میشوند و همچنین این فایلها را در لابلای فایلها دیگر روی سیستم کپی میکند. بنابراین در انتخاب مکانهایی که بکاپ میگیرید محتاطانه عمل کنید و از پشتیبانگیری خودکار و سراسری اجتناب کنید.

جلوگیری از آلودگی به تروجان

بهترین درمان، پیشگیری است و این موضوع در مورد بدافزارها و ویروسها نیز صدق میکند. در این بخش با تدابیر که موجب جلوگیری از ابتلا به تروجان میشود آشنا خواهیم شد.

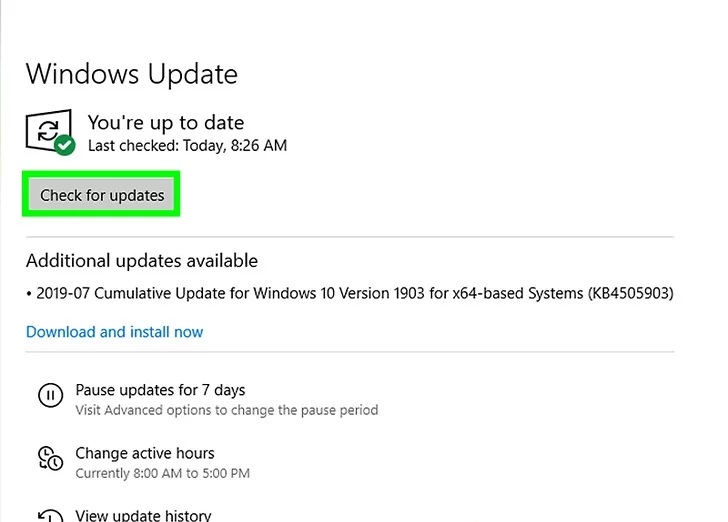

بهروز نگهداشتن رایانه

اسبهای تروجان مشکل مهمی به خصوص روی سیستمهای مک محسوب میشوند. اپل به طور مرتب وصلههای امنیتی را برای مقابله با تروجانها برای سیستم عامل خود منتشر میکند. بهروز نگهداشتن سیستم عامل مک و همچنین مجموعه نرمافزارهای امنیتی موجب میشود که احتمال ابتلا به تروجان کاهش یابد و در واقع قبل از وقوع فاجعه از آن جلوگیری کرد.

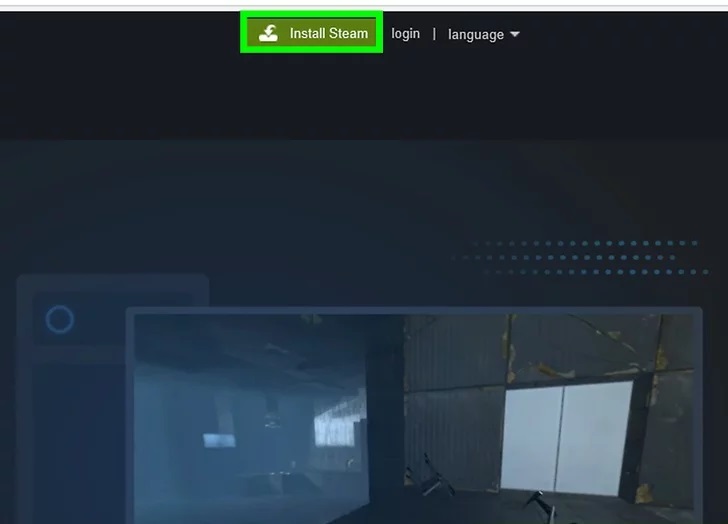

فایلها را از سایتهای جانبی دانلود نکنید

همه نرمافزارها از سایت اصلی خود باید دانلود شوند. دانلود کردن نرمافزار از سایتهای دیگر موجب بروز ریسک میشود و ممکن است به طور تصادفی بدافزارها را نیز روی سیستم خود دانلود و نصب کنید. تنها استثنا در این زمینه زمانی است که سایت اصلی برنامه خود سایتهای جانبی را برای دانلود کردن معرفی کرده باشد.

از P2P یا سایتهای تورنت استفاده نکنید

به همان دلیل که در بخش قبل اشاره کردیم، دانلود برنامهها از سایتهای شخص ثالث توصیه نمیشود. دانلود از سایتهای تورنت ممکن است بسیار خطرناک باشد. این موضوع به طور خاص در زمان دانلود نسخههای کرک برنامهها خود را نشان میدهد چون تقریباً همه تروجانها همواره وانمود میکنند که شما در حال نصب یک نرمافزار سالم دیگر هستید.

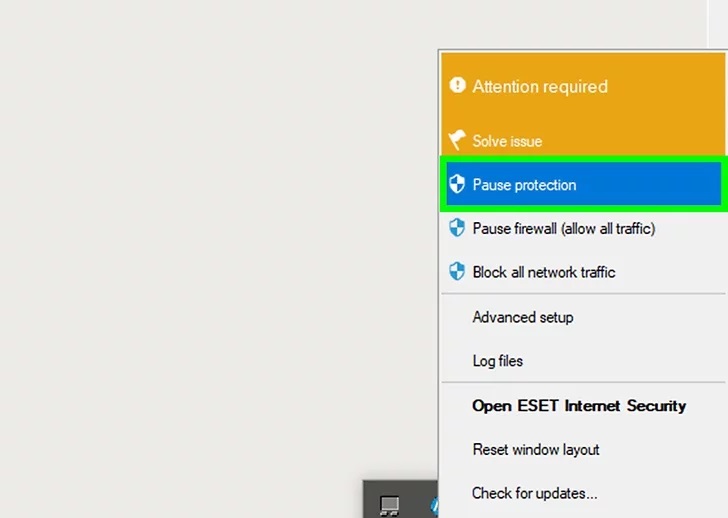

از غیر فعالسازی آنتیویروس اجتناب کنید

با این که برخی برنامهها توصیه میکنند که استثناهایی در فایروال ایجاد کنید و یا در زمان اجرای برنامه آنتیویروس را غیر فعال نمایید، اما آیت کار موجب میشود سیستم شما در معرض خطر قرار بگیرد و به این ترتیب تروجانها فرصت نصب شدن روی سیستم شما را مییابند.

برنامههای دردسرساز را در حالت Safe Mode حذف کنید

حالت Safe Mode تعداد برنامههایی که میتوانند اجرا شوند را محدود میسازد و تنها به آن برنامههایی اجازه اجرا میدهد که برای کارکرد رایانه ضروری هستند. به این ترتیب برنامههایی که از سوی تروجان نصب شدهاند غیر فعال میشوند و شما میتوانید آنها را بدون وجود خطا یا مشکل دیگر به سادگی حذف کنید. در واقع برای اغلب برنامههایی ک هبه طور معمول نمیتوان آنها را حذف کرد مانند نوار ابزارهای مرورگر که ناخواسته روی سیستم نصب شدهاند میتوانید از حالت Safe Mode بهره بگیرید.

حذف تروجان از روی گوشی تلفن همراه

امروزه تعداد افرادی که از گوشی برای اتصال به اینترنت استفاده میکند از رایانههای رومیزی فزونی گرفته است و از این رو بدیهی است که هکرها نیز این پلتفرمها را بیشتر نشانهگیری میکنند. در این بخش با روش حذف تروجان از گوشیهای اندروید و آیفون آشنا میشویم.

حذف تروجان از اندروید

دستگاههای اندرویدی با توجه به ماهیت متن-باز بودن این سیستم عامل در معرض تهدیدهای امنیتی مختلف قرار دارند. نرمافزار آنتیویروس یک روش امن برای حفاظت از گوشیهای اندروید در برابر تروجانها محسوب میشود. برای حذف تروجان از روی گوشی اندرویدی ابتدا باید آن را در حالت safe mode بوت کنید.

سپس تنظیمات گوشی را باز کرده و اپلیکیشنهایی که اخیراً روی گوشی نصب شده را بررسی کنید. هر نوع نرمافزاری که ماهیتش را نمیدانید و به خاطر نمیآورید روی گوشی نصب کرده باشید پاک کنید و سپس قابلیت Play Protect گوگل را فعال کنید. همچنین به طور دورهای گوشی را برای یافتن ویروس و تروجانها اسکن کنید.

حذف تروجان از گوشیهای آیفون

با این که سیستم عامل آیفون نسبتاً امن است اما تروجانها از هر نوع معیارهای امنیتی که تدارک دیده شده باید به خصوص روی گوشیهای جیلبریک شده عبور میکنند. برای حذف تروجان از یک آیفون باید تاریخچه دادهها را پاک کنید. اگر برنامه همچنان روی گوشی باقی ماند، باید گوشی خود را با یک بکاپ قدیمی ریاستور کرده و گوشی را به تنظیمات کارخانه ریست کنید تا تروجان از روی آن به طور کامل پاک شود.

استفاده کنونی

شرکت امنیتی پاندا در گزارش تازه خود که به بررسی وضع امنیت سایبر در سال ۲۰۱۱ اختصاص دارد، تصویر کاملی از تحولات مرتبط با امنیت در فضای مجازی ارائه کردهاست. نکته مهمی که در این گزارش به چشم میخورد، افزایش دامنه فعالیت تروجانهای مخرب است؛ به گونهای که از میان انواع بدافزارها شامل ویروس، کرم، تروجان و… این تروجانهای نفوذگر هستند که بخش عمده تهدیدات سایبری را به خود اختصاص دادهاند.

در بخشی از این گزارش که به بررسی آلودگیهای بدافزاری اختصاص دارد، آمار مفصلی دربارهٔ دستهبندی تهدیدات سایبری ارائه شدهاست. بر همین اساس در حالی که در سال ۲۰۰۹، ۶۰ درصد از کل بدافزارها را تروجانها تشکیل میدادند، این رقم در سال ۲۰۱۰ به ۵۶ درصد کاهش یافتهاست. اما در سال ۲۰۱۱ با رشدی حیرتانگیز به ۷۳ درصد رسیدهاست.

روشهای نفوذ

- دانلود کردن نرمافزار: شما نرمافزاری را دانلود میکنید و تروجان در پس این نرمافزار پنهان شده و وارد سیستم شما میشود.

- سایتهای مخرب: وقتی شما وارد سایتی میشوید، سایت یک برنامه را روی سیستم شما اجرا میکند و تروجان را وارد سیستم شما میکند.

- ایمیل: احتمال دارد همراه با ایمیل فایلی باشد که اگر شما آن را باز کنید، تروجان وارد سیستم شما شود.

- استفاده از نقص نرمافزارها: تروجان از طریق نقصهایی که در نرمافزارهایی مثل مرورگر وجود دارد، وارد سیستم شما میشود.

- از طریق دیسکتها

نشانههای نفوذ تروجان

هر عملی که بدون مداخله کاربر انجام شود، نشانهای از حمله تروجان است.

برخی از علائم تروجان عبارتند از:

- فایلهایی به صورت خودکار از پرینتر، پرینت گرفته میشوند.

- کلیدهای راست و چپ ماوس، به صورت معکوس کار میکنند.

- نشانگر ماوس، ناپدید یا جابجا میشود.

- شرکت ISP به کاربر اعتراض میکند که کامپیوترش عملیات IP Scanning انجام میدهد.

- پسوردهای اکانتها تغییر میکند یا اشخاص دیگری میتوانند به اکانتها دسترسی داشته باشند.

- مودم به صورت خود به خود به اینترنت متصل میشود.

- سرعت انتقال داده و پهنای باند اینترنت شخص افت پیدا میکند.

روش شناسایی تروجانها

- پورت را با استفاده از ابزارهایی همچون Netstat, Fport و TCPViwe اسکن میکنیم تا پورتهای باز مشکوک پیدا کنید.

- پردازشهای در حال اجرا با استفاده از Process Viewer, What’s on my computer, Insider اسکن کنید تا پردازشهای مشکوک را ببینید.

- با استفاده از ابزارهایی همچون What’s on my computer و MS Config رجیستری را اسکن کنید تا ورودیهای مشکوک را پیدا کنید.

- فعالیتهای مشکوک شبکه را با استفاده از Ethereal اسکن کنید.

- از تروجان اسکنرها برای یافتن تروجانها استفاده کنید.

اسبهای تروجان متداول

- PC Optimiser pro

- نت باس (توسط Carl-Fredrik Neikter)

- ساب سون یا Sub۷ (توسط Mobman)

- بک اریفایس (اسب تروآ)

- بیست (اسب تروآ)

- زئوس (اسب تروآ)

- Trojan.Agent

- The Blackhole exploit kit

- Flashback Trojan

- ProRat

- ZeroAccess

- Koobface

- Njrat

- Darkcomet

- time service(android)

- monkey test(android)

- Diablo

ابزارهای ساخت تروجان

ابزارهای زیادی برای ساخت تروجان وجود دارد که به هکرها در ساخت تروجان مورد نظرشان کمک میکند. این ابزارها به هکرها برای ساخت تروجان سفارشی شده کمک میکنند و اگر به درستی استفاده نشوند، خطرناک میشوند و میتوانند آسیب برسانند.

تروجانهایی که با استفاده از این ابزارها و به صورت سفارشی ساخته میشوند، یک مزیت بزرگ دارند و آن این است که از دید نرمافزارهای آنتیویروس مخفی میمانند؛ برای اینکه با هیچکدام از signatureهایی که در نرمافزار آنتیویروس وجود دارند، مشابه نیستند. برخی از ابزارهای ساخت تروجان مانند:

- Senna Spy Generetor

- Trojan Horse Construction Kit

- Progenic Mail Trojan Construction Kit

- Pandora’s Box

سخن آخر

در این مقاله از ایران هاست به طور مفصل به موضوع تروجان چیست پرداخته شد. ویروسها و تروجانها هر روز از مسیرهای مختلفی به سیستمهای کامپیوتری وارد شده تا به ایجاد آسیبها و یا سرقت اطلاعات بپردازند. هکرها به کمک تروجان اطلاعات زیادی از سیستم شما به دست آورده و یا از بین میبرند. روشهای مختلفی برای یافتن تروجان و حذف آن معرفی شد که به کمک آنها میتواندی از سیستم خود حفاظت کنید.

درنا پی سی | فروشگاه تخصصی محصولات کامپیوتری و گوشی موبایل و گیمینگ

درنا پی سی | فروشگاه تخصصی محصولات کامپیوتری و گوشی موبایل و گیمینگ